En Seguridad Informática conviene mucho comprobar que puertos están abiertos y dejar sólo los puertos realmente necesarios abiertos para proteger lo mejor posible los accesos externos indeseados.

Para hacer el escaneo de puertos vamos a utilizar la herramienta NMap.

NMAP es una aplicación que nos permite ver los equipos activos de una red y sacar diferente información, especialmente los puertos abiertos y saber que aplicaciones está ejecutando.

¿Qué permite nmap?

Descubrir e identificar equipos en la red.

Identificar puertos abiertos en estos equipos.

Conocer los servicios concretos que están ofreciendo estos equipos.

El sistema operativo que tienen instalado, incluida la versión.

Conocer si se está utilizando cortafuegos.

Conocer algunas características del hardware de red de los equipos detectados.

Zenmap es la interfaz gráfica oficial de Nmap, programa de código abierto para hacer escaneo de puertos a fondo de cualquier equipo conectado. Zenmap proporciona una interfaz gráfica para ejecutar los diferentes tipos de análisis de puertos que tiene Nmap.

Cuando se escanea un host destino, Zenmap nos permitirá guardar los datos para analizarlos en detalle más tarde.

Los principales tipos de escaneo de puertos que podemos hacer con Zenmap:

En la interfaz gráfica destacamos las zonas siguientes:

Objetivo: indicamos la IP o el nombre del servidor objetivo de nuestra exploración, o un rango de IPs.

Perfil: es una lista desplegable que contiene una serie de perfiles de exploración predeterminados. De ellos el más usual es el 'Regular scan'. Pero lo más interesante de esta zona es que nos permite editar estos perfiles e incluso crear nuestros propios perfiles.

Comando: en esta zona va apareciendo la orden nmap que estamos generando al ir indicando el perfil seleccionado y opciones añadidas.

Si hacemos un escaneo básico, nos mostrará por pantalla todos los datos que ha recogido. También nos puede mostrar la topología que piensa que tenemos en nuestra red.

Si nos vamos a la pestaña de puertos/anfitriones veremos un recopilatorio de todos los puertos abiertos y filtrados que tenemos en el host. Dependiendo del tipo de escaneo que realicemos, se nos mostrarán más o menos puertos.

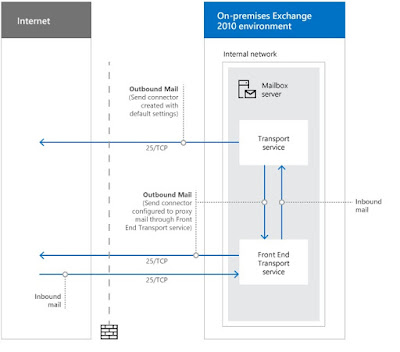

Una vez disponemos de esta información vamos a ver los puertos realmente necesarios para Microsoft Exchange 2010. Según su página web necesitamos tener abiertos los que se especifican en las dos imágenes inferiores.

Según estas especificaciones están abiertos y no deberían estarlo los puertos 53, 88, 135, 139, 389, 445, 993, 995, 3306 y 6001.

Pero hay algún puerto más necesario, por ejemplo el 135 es necesario para Kerberos (autenticación de usuarios). Active Directory también necesitará los puertos 389, 88, 53 y 135.

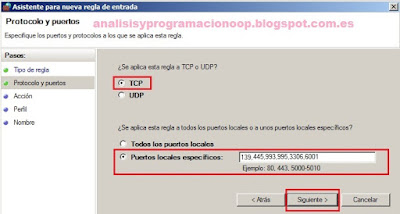

Por lo que se procederá a cerrar los puertos 139, 445, 993, 995, 3306 y 6001, documentando siempre los puertos que se cierran y en qué momento exacto se cierran, de este modo si algo deja de funcionar en ese preciso momento, la estrategia será la contraria, abrir de nuevo el puerto o puertos solicitados (mejor uno a uno) hasta que el sistema funcione de nuevo.

Para cerrar los puertos indicados

Ejecutamos la aplicación Firewall de Windows escribiendo Firewall Windows en el campo de búsqueda de la parte inferior de tu menú "Inicio" de Windows.

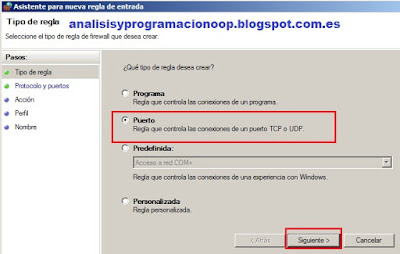

Hacemos clic en Reglas de entrada en el panel izquierdo y seleccionamos Nueva regla en el panel derecho.

Seleccionamos "Puerto" y hacemos clic en "Siguiente".

Seleccionamos TCP y Puertos locales específicos. Escribimos el número de puerto del puerto TCP que deseamos cerrar. Si deseamos cerrar varios puertos TCP, escribimos la lista de números de puertos, separándolos con una coma y presionamos Siguiente.

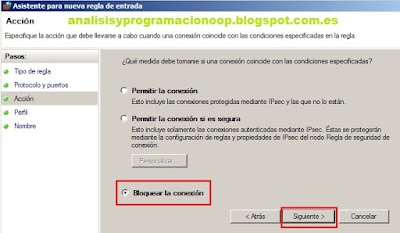

Seleccionamos Bloquear esta conexión y presionamos Siguiente en dos ocasiones.

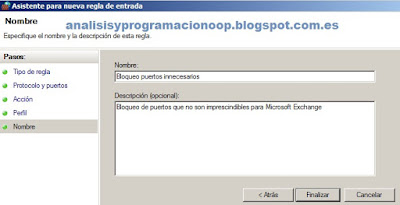

Finalmente, le damos un nombre a la nueva regla que acabamos de crear y presionamos Finalizar. Ahora el Firewall de Windows cerrará automáticamente el puerto (o puertos) TCP que seleccionamos.

Otras funcionalidades

Si en una exploración sencilla queremos detectar siempre el sistema operativo podemos editar el perfil 'Regular scan' (Perfil > Editar el perfil seleccionado) y seleccionar la opción que detecta el sistema operativo. Guardamos y a partir de este momento cualquier exploración regular intentará detectar el sistema operativo.

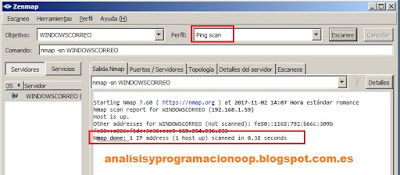

Identificar hosts activos en la red:Ping scan

Utilizamos el perfil Ping Scan. La salida generada con Zenmap en este ejemplo es la siguiente:

Vemos que en este caso sólo hay un equipo, que es el propio servidor.

Sondeo básico TCP/UDP

En este caso seleccionamos el perfil Quick Scan y añadimos la IP a explorar. Editamos el perfil y comprobamos que no está activada la opción -sT (Escaneo TCP).La activamos y guardamos los cambios.

La salida mostrada es:

Donde T4 indica que la exploración es agresiva y -F indica que es una exploración rápida. Podemos eliminar estas opciones que Zenmap añade por defecto.

Podemos obtener información gráfica sobre la topología de la exploración realizada bajo diferentes aspectos:

Así como detalles de cada uno de los hosts explorados. En este caso sólo aparece uno.

No hay comentarios:

Publicar un comentario