12.1 Políticas IAM

Las políticas de IAM son esencialmente colecciones de permisos relacionados que podemos asignar a usuarios, grupos o roles. Los administramos desde la consola de administración de AWS escribiendo IAM en el buscadorPodemos administrar roles y permisos para:

-Usuarios

-Grupos

-Cuentas

Podemos agregar un usuario a un grupo, copiar permisos de un usuario existente o, adjuntar políticas existentes directamente.

12.2 Roles IAM

En Amazon Web Services, se pueden usar los roles de IAM para otorgar los permisos adecuados a las entidades de software que necesitan acceder a los recursos de AWS.

Podemos determinar si la entidad de confianza es un:

- servicio de AWS.

-EC2

- una función lambda.

- otra cuenta de AWS,

- una identidad web

- alguna otra entidad de federación de identidad SAML 2.0

También podemos utilizar el editor visual o podemos hacer clic en JSON y escribirlo manualmente.

12.3 Simulador de políticas IAM

Con el tiempo, a medida que administramos más y más usuarios, grupos y roles de IAM, encontraremos que puede ser difícil rastrear qué permisos efectivos se aplican realmente, especialmente cuando tenemos usuarios que pueden ser miembros de varios grupos, etc.Ahí es donde entra en juego el simulador de políticas de IAM. Está disponible en esta URL, policysim.aws.amazon.com.

La aplicación IAM Policy Simulator incluye un panel de navegación y un panel "Policy Simulator".

Muestra a la izquierda de forma predeterminada mis usuarios de IAM, Grupos y Roles.

Aquí podemos ver que permisos están habilitados por ejemplo, para cualquier usuario que sea miembro de un grupo. Es casi igual para los roles. Si tenemos una función específica que queremos probar, por ejemplo una función de servicio de Amazon para ECS, y queremos probar para acceder a algo, ya sea Amazon S3 o cualquier otra cosa que esté disponible en la lista, o cualquier acción, para ello pulsamos Run Simulation.

12.4 Autentificación multifactor

La autenticación multifactor, o MFA, significa que los usuarios deben especificar factores de autenticación adicionales al iniciar sesión, más allá del nombre de usuario y contraseña tradicionales.Por ejemplo, exigir a un usuario que introduzca un nombre de usuario y una contraseña y luego poseer un teléfono inteligente donde se envía un código de inicio de sesión único.

La autenticación multifactorial combina dos o más categorías de autenticación.

Podría ser algo que conozcamos, como un nombre de usuario y una contraseña, o algo que tengamos, como una tarjeta inteligente o un dispositivo móvil que reciba algún tipo de código de autenticación.

12.5 Directorio de servicios

Un servicio de directorio de red es una base de datos de red centralizada. El tipo de elementos que encontraremos en esta base de datos puede variar desde cosas como cuentas de usuario, grupos, dispositivos; por ejemplo, máquinas unidas a un dominio de Microsoft Active Directory o configuraciones de aplicaciones y otras configuraciones. Todos estos elementos se pueden almacenar en una base de datos de red central.12.5.1 AWS Managed Microsoft Active Directory o AD.

En realidad estamos ejecutando Microsoft Active Directory, en la nube pero está administrado. No necesitamos implementar instancias manualmente o configurar el software del controlador de dominio.12.5.2 simple AD.

Es muy similar al estándar de Microsoft Active Directory, es una instancia subyacente de Linux EC2 que ejecuta Samba como un servidor compatible con Active Directory.

12.5.2.1 Configuracion de simple AD.

Paso 1 elegir simple AD

Paso 2 elegir

Small < 500 usuarios

Large > 500

Paso 3

elegir VPC y Subnets

Paso 4

Revisar y crear

asignamos nuestra instancia al dominio.

Paso 1 Elegimos la Amazon Machine Image (AMI)

Paso 2 elegimos un tipo de instancia

Paso 3 configuramos los detalles de la instancia

12.5.3 conector AD

Es una función proxy que puede tomar cualquier solicitud de autenticación, por ejemplo, para recursos de AWS y redirigirla a nuestro Microsoft Active Directory local.

12.5.4 Grupos de usuarios de Amazon Cognito.

Esto es de interés para los desarrolladores para agregar el registro de cuentas de usuario y tipos de características de inicio de sesión a aplicaciones personalizadas.

12.5.4.1 Configuración de Amazon Cognito

Amazon Cognito es un servicio para desarrolladores que permite agregar capacidades de usuario a nuestras aplicaciones. Eso incluye

Registro de usuarios

Inicio de sesión de usuarios

Control de acceso

Inicio de sesión de IDP de terceros

Los desarrolladores podrían crear sus aplicaciones de manera que permitiría inicios de sesión de terceros utilizando las credenciales de Google o Facebook o incluso a través de Microsoft Active Directory.

El servicio Amazon Cognito admite estándares de seguridad comunes cuando se trata de autenticación y autorización, incluido SAML 2.0; abrir autenticación 2.0; y OpenID Connect. Cognito también admite grupos de usuarios o identidades de usuario, grupos de identidades, así como proveedores de identidad externos.

12.6 Gestión de identidad y acceso

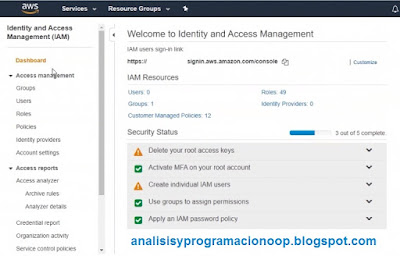

Identity and Access Management, o IAM, es una parte de AWS que controla el acceso a los recursos. Mediante la creación y gestión de Usuarios, y luego organizando a esos usuarios en Grupos para facilitar la gestión a mayor escala, y también la creación y gestión de Roles.

12.7 Usuarios de IAM y la GUI

En AWS, podemos crear usuarios de IAM para permitir el acceso programático a los recursos de AWS, por ejemplo, para los desarrolladores. O podemos crear cuentas de usuario de IAM para permitir el acceso a la consola de administración, como hacemos a continuación.

Consola AWS → IAM → (panel izquierdo) Users → (botón ) Add User

También está disponible por comandos en Cli y Powershell

12.8 Política de contraseña de usuario

Las políticas de seguridad de nuestra empresa pueden tener requisitos específicos cuando se trata de inicios de sesión de usuarios en términos de cómo se crean, administran y usan las contraseñas. Entonces, tenemos la capacidad de configurar la Política de contraseñas de administración de acceso e identidad de AWS.

Consola → IAM → (panel izquierdo) account settings → (botón) Change password Policy

12.9 Inicio de sesión de usuario de IAM

En AWS, se pueden crear usuarios de IAM para permitir el acceso de la consola de administración de AWS o mediante programación a los recursos de AWS. En la Consola de administración de IAM, vemos los usuarios, según el navegador de la izquierda. A la derecha, vemos que tenemos un usuario con el nombre de JGold, que está en un grupo llamado Group1. Entonces, si hacemos clic directamente en JGold para abrir las propiedades de la cuenta de usuario, podemos ver cosas como el nombre del recurso de Amazon,

Consola → IAM → (panel izquierdo) Users

12.10 Grupos de IAM y la GUI

Los grupos se pueden usar en AWS para organizar a los usuarios que tienen requisitos similares para acceder a los recursos de AWS en lugar de asignar los mismos permisos de acceso a los recursos a usuarios individuales una y otra vez. Abrimos la Consola de administración de AWS para crear un grupo de AWS IAM. Y buscamos IAM pulsamos para para abrir la consola de administración de IAM. Aparece el panel de control, donde podemos ver muy rápidamente que tenemos cero Grupos y cero Usuarios. Entonces, lo que vamos a hacer es hacer clic en la vista Grupos a la izquierda.

Consola → IAM → (panel izquierdo) Group → (botón ) Create New Group

También en está disponible por comandos en CLI y PowerShell

No hay comentarios:

Publicar un comentario