La criptografía existe para proteger los datos. Proporciona confidencialidad de los datos para garantizar que solo las partes autorizadas puedan ver la información confidencial. Proporciona integridad para que podamos estar seguros de que los datos no han sido manipulados. Y también autenticación de origen para que podamos estar seguros de que los datos provienen de quien dice que provienen. La integridad y la autenticación vienen en muchas formas, como el hash de archivos que se utiliza para verificar la integridad de los archivos. Firmas digitales de correo electrónico, que utilizan hash y autenticación para verificar que un mensaje proviene de quien dice que proviene.

4.1 Infraestructura de Clave Pública

La infraestructura de clave pública, o jerarquía PKI, es una jerarquía de certificados de seguridad digital. Estos certificados son emitidos y administrados por autoridades de certificación, que también se denominan CA. Hay CA privadas que se pueden configurar dentro de una organización para emitir certificados privados. Y también hay CA públicas disponibles en Internet que hacen lo mismo. La diferencia es que los dispositivos confiarán automáticamente en las CA públicas y en los certificados que emitan, donde no confiarán automáticamente en los certificados emitidos por una CA privada.

4.2 Descripción general del servicio de administración de claves

El Servicio de administración de claves de AWS, también denominado KMS, está diseñado para facilitar el uso de claves con los servicios de AWS. Las claves se pueden utilizar para cifrado y firma digital. AWS Key Management Service también admite módulos de seguridad de hardware compatibles con FIPS 140-2 o HSM. Un HSM es un dispositivo de hardware a prueba de manipulaciones que está diseñado para el almacenamiento seguro de secretos criptográficos.

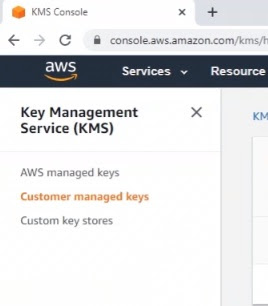

4.3 Creación de una clave KMS

En esta demostración, usaremos la Consola de administración de AWS para crear una clave KMS.

Desde la consola de AWS ponemos kms

4.4 Cifrado de volumen EBS

Podemos utilizar AWS para cifrar los volúmenes de EBS que utilizan las instancias EC2.

Por supuesto, dentro del sistema operativo de la instancia, también podemos habilitar el cifrado de volumen de disco completo.

Consola → EC2 → Elastic Block Store → Volumes → Create volume

4.5 Módulos de seguridad de hardware

Un módulo de seguridad de hardware, o HSM, como su nombre lo indica, es una pieza de hardware diseñada para almacenar claves secretas criptográficas. Ahora también ofrece soluciones a prueba de manipulaciones. Y almacena las claves de tal manera que no se pueden manipular sin registrarnos en alguna parte. Los módulos de seguridad de hardware también se pueden configurar o implementar a través de AWS Cloud HSM.

4.6 Descripción general del administrador de certificados

AWS Certificate Manager, o ACM, es una PKI o solución de infraestructura de clave pública en la nube de AWS y es un servicio administrado. Lo que significa que no tenemos que preocuparnos por la configuración subyacente. Se utiliza para la administración de certificados PKI públicos, así como para la administración de certificados PKI privados. Lo que hay que pensar con ACM es que podemos implementar y administrar una autoridad de certificación privada, o CA, donde los certificados no son confiables de forma predeterminada.

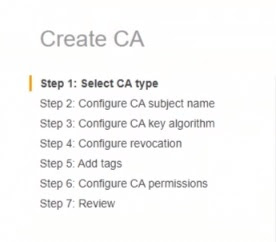

4.7 Configuración de CA privada

En una infraestructura de clave pública, las autoridades de certificación se utilizan para emitir certificados PKI. Y podemos implementar una CA privada directamente a través de la Consola de administración de AWS.

Para acceder desde AWS entramos en la consola y ponemos:

acm → private certificate authority y pulsamos en Get started

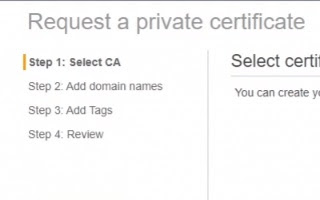

4.8 Solicitar un certificado privado

Para solicitar un certificado privado desde la consola escribimos acm → certificate manager

Y elegimos certificado privado

4.9 Solicitudes de certificados públicos

Para solicitar un certificado público desde la consola

escribimos acm → certificate manager

Consola → acm → certificate manager

Elegimos certificado público

4.10 HTTPS y el balanceador de carga de aplicaciones

En esta demostración, habilitaremos un equilibrador de carga HTTPS.

Antes de que podamos hacer eso, primero necesitamos un certificado PKI que se utilizaremos para asegurar la conexión usando HTTPS en el puerto 443. Echemos un vistazo a algunos elementos existentes que ya están en su lugar. Vamos a la consola de administración de EC2, donde ya tenemos instancias de Windows en funcionamiento que admitirán la aplicación web.

Los pasos a seguir son:

Consola → Ec2 → instancias

Consola → acm → certificados

Consola → Ec2 → Load Balancers → create → aplication Load Balancer