Consiste en proteger los recursos de AWS, incluido el control del tráfico y la planificación de recuperación ante desastres.

Se trata de planificar y configurar tanto la ACL de la red como una estrategia de grupo de seguridad. Estrategias de recuperación ante desastres que incluyen RTO, estudios piloto,

copias de seguridad y reservas en caliente.

Crear, recrear y copiar una instantánea de volumen de EBS e implementar medidas de protección para las redes y aplicaciones web de AWS.

Recomendaciones para el rendimiento y la seguridad de asesores de confianza, e implementar soluciones de detección de amenazas mediante el servicio de guardia de Amazon.

13.1 Red de ACL

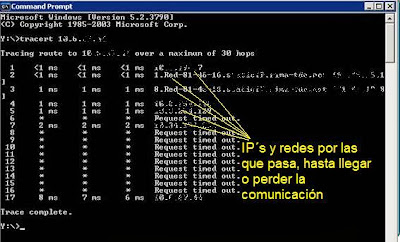

ACL significa Lista de control de acceso. En Amazon Web Services, una ACL de red se aplica a subredes dentro de una VPC. estas ACL de red controlan el flujo de tráfico de red dentro y fuera de la subred.

Es diferente a un grupo de seguridad que solo tiene reglas permitidas. También podemos configurar números de prioridad para poder controlar el orden en que se verifican las reglas de ACL de la red. Después de que haya una coincidencia con el tráfico entrante o saliente, se permite o se deniega y se detiene el procesamiento de reglas.

13.2 Grupos de seguridad

Cuando planificamos cómo controlar el flujo de tráfico de red entrante y saliente, tenemos dos opciones en AWS. Una son las ACL de red, y la otra son los grupos de seguridad,

Los grupos de seguridad usan reglas de ACL para permitir el tráfico, y ese tráfico se aplica a las instancias de EC2. Si tenemos tanto ACL de red como grupos de seguridad, primero se verifican las ACL de red. Los grupos de seguridad son aplicables a instancias específicas de EC2, no en un sentido más amplio a una subred completa como lo es una ACL de red.

13.3

Configuración de una red ACL

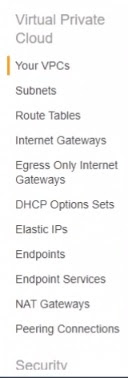

Tecleamos VPC en la consola principal de AWS

Tenemos este menú de opciones

13.4 Configuración de Seguridad de Grupo

En Amazon Web Services, un grupo de seguridad es esencialmente un tipo de solución de firewall basada en la nube de software, aunque solo admite reglas de permisos para permitir ciertos tipos de tráfico a una instancia específica de EC2 o fuera de ella.

No admite reglas de denegación como las ACL de red, pero las ACL de red son diferentes porque están asociadas a subredes, no a instancias específicas de EC2.

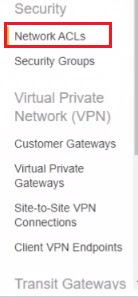

Para configurarlo ponemos VPC en la consola y pulsamos en Security Groups

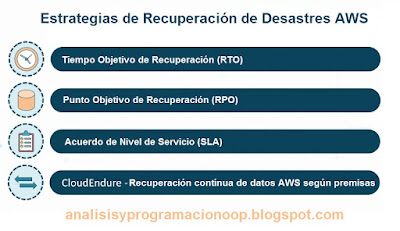

13.5 Estrategias de recuperación de desastres

La planificación de estrategias de recuperación ante desastres es una parte importante de la planificación de la continuidad del negocio. Esto también incluye asegurarse de que los servicios de AWS que puedan ser críticos para la misión estén altamente disponibles en caso de algún tipo de desastre. Hay varios tipos diferentes de estrategias de recuperación de desastres disponibles a través de Amazon Web Services.

El propósito de la RTO es minimizar la cantidad de tiempo que se tarda en volver a poner en funcionamiento un sistema o proceso comercial fallido a un estado funcional. Un RTO de dos horas, significa que es la tolerancia máxima para la cantidad de datos que se pueden perder. Esto significa implementar procesos que realizan copias de seguridad al menos una vez cada dos horas.

El acuerdo de nivel de servicio, o SLA, planifica la recuperación ante desastres de todos y cada uno de los servicios de AWS, como las instancias S3, EC2, Amazon Kinesis, bases de datos RDS, todos tienen sus propios SLA únicos.

CloudEndure se puede usar como herramienta de migración o, en este caso, como una herramienta de recuperación ante desastres. CloudEndure, permite retroceder a un punto en el tiempo usando una instantánea que se tomó antes de que ocurriera el problema.

Un proveedor de la nube como un sitio alternativo de recuperación ante desastres, podemos referirnos a esto como recuperación ante desastres como servicio o DRaaS.

Podemos usar AWS como un sitio alternativo de recuperación ante desastres.

Debemos asegurarnos de configurar los servicios en AWS que pueden funcionar cuando cosas como los sistemas locales pueden fallar. También podemos habilitar la replicación de datos en regiones alternativas.

13.6 Asesor de Confianza

En AWS, el asesor de confianza es una forma centralizada de determinar la postura de seguridad de su sistema ecológico AWS.

Es importante tener un método centralizado y automatizado para detectar anomalías en nuestro entorno. Es un servicio de detección de amenazas que monitorea continuamente para detectar actividades maliciosas y comportamientos no autorizados con el fin de proteger nuestros datos, cargas de trabajo y cuentas de AWS almacenados en Amazon S3.

Tecleamos GuardDuty en la consola de AWS